Especificación técnica WIFI

Introducción

Aunque las redes inalámbricas de acceso “abierto” son muy cómodas de usar, pues dado el estado actual de las tecnologías móviles y de los sistemas operativos no requieren apenas configuración previa por parte del usuario, en la UPCT se ha escogido un enfoque distinto: se ha desplegado un red Wi-Fi basada en autentificación previa del usuario (se ha seguido el estándar 802.1X, basándonos en EAP-TTLS) y encriptación de la información (siguiendo el estándar WPA); con esto conseguimos los dos objetivos siguientes:

- • La red WiFi de la UPCT sólo será accesible por la comunidad universitaria (alumnos, PDI y PAS de la UPCT) o por las personas debidamente autorizadas.

- • La red WiFi de la UPCT tiene un nivel de confidencialidad aceptable, pues los datos “viajan” encriptados entre el PC del usuario y el punto de acceso inalámbrico.

Finalmente, y dado que la UPCT se ha adherido a la iniciativa EduRoam, para movilidad entre universidades, se ha conseguido un tercer objetivo:

- • Cualquier usuario de la red WiFi de la UPCT (alumno, profesor o PAS) podrá acceder (identificándose con su usuario/contraseña de la UPCT) a la red WiFi de cualquier otra universidad que esté dentro del marco EduRoam y viceversa (cualquier miembro de una universidad EduRoam podrá conerse a Internet a través de la WiFi de la UPCT).

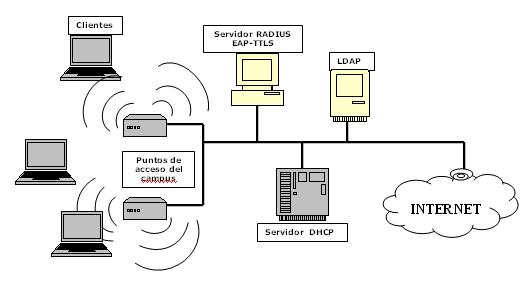

En lo que respecta al nivel de Red, se ha seguido un modelo de direccionamiento basándonos tanto en DHCP, utilizando direccionamiento privado y NAT para usuarios no permanentes y direcciones IP estáticas y públicas para equipos permanentes (PDI, PAS, laboratorios,...).

En la figura anterior se aprecia como todos los componentes para nuestro servicio están conectados a la red Ethernet de la universidad y cómo ésta posee salida a Internet. Dicha salida se efectua a través de un router que enlaza con la red de ciencia y tecnología en la región (Red CTNet). El modelo presentado es una simplificación de red y viene a resumir el back-bone entre escuelas y edificios universitarios.

Los puntos de acceso se conectan en las distintas dependencias donde se consideren de mayor aprovechamiento para los usuarios, tras un previo estudio físico para su instalación. Mediante la división de la red en VLAN´s conseguimos discriminar el tráfico de los distintos tipos de usuario, proporcionando distintos recursos según los permisos otorgados.

La red inalámbrica de la UPCT está compuesta por diversos elementos de autenticación y validación interconectados. Distinguimos protocolos de autenticación y cifrado, así como servidores y directorios para control de acceso.

802.1x+RADIUS+EAPTTLS+PAP(LDAP)+WPA(TKIP)

- • IEEE 802.1x reduce al mínimo los riesgos de seguridad en las redes inalámbricas, como el acceso no autorizado a los recursos de la red y el espionaje al ofrecer identificación de usuarios y equipos, ya que ofrece autenticación centralizada y administración dinámica de claves. IEEE 802.1x es compatible con el Servicio de autenticación de Internet (IAS), que implementa el protocolo RADIUS.

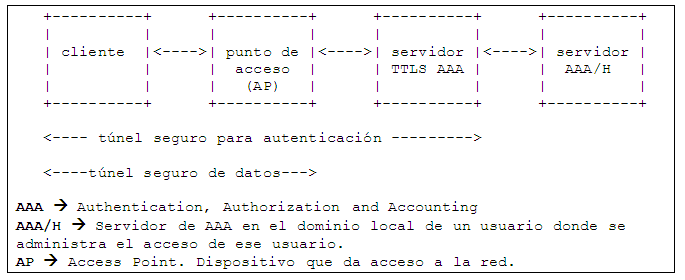

- • En esta implementación, un punto de acceso inalámbrico sirve de elemento intermedio entre un cliente de RADIUS, que envía una solicitud de conexión y mensajes de cuentas, y un servidor central de RADIUS. El servidor central de RADIUS procesa la solicitud y concede o rechaza la solicitud de conexión. Si se concede la solicitud, se autentica al cliente y se pueden generar claves únicas) para dicha sesión, dependiendo del método de autenticación elegido.

- • El Protocolo de autenticación extensible (EAP) es un protocolo que admite métodos de autenticación arbitrarios que utilizan intercambios de credenciales e información de longitudes arbitrarias. La mayoría de los tipos de autenticación EAP elimina los problemas producidos por el empleo de claves WEP. A cada usuario se le proporciona una clave nueva cada vez que se conecta, y éstas son regeneradas cada cierto intervalo de tiempo durante su sesión. En la práctica, esta rápida migración de claves resuelve el problema principal del WEP. En este punto se describe detalladamente sus características principales así como la estructura completa del sistema. La implementación de EAP que nosotros hemos utilizado es TTLS.

- Los principales rasgos de TTLS que se tienen en cuenta son:

- • Soporta protocolos de autenticación basados en login y password (no es necesario disponer de certificado en la parte del usuario).

- • La información basada en el password y la identidad del usuario no son observables en el canal de comunicación entre el nodo cliente y el proveedor de servicio lo que le protege contra ataques de diccionario y suplantaciones.

- • El proceso de autenticación finaliza en la distribución de la información de clave compartida entre el cliente y el punto de acceso.

- • El mecanismo de autenticación soporta traspasos entre pequeños dominios en los que el usuario no tiene relación previa (Roaming), gracias a su definición en 802.11. Sin embargo 802.1X estipula que mientras se esté reautenticando al cliente éste no tendrá acceso a la red.

- • Ante los muchos métodos de autenticación en el túnel, destacamos PAP como método de fácil configuración y su empleo en LDAP. Se basa en un simple nombre y contraseña que deben ser proporcionados por el usuario y en función de los cuales se envía un mensaje de aceptación o denegación de servicio desde el servidor.

- • WPA/TKIP. En el estándar WPA se requiere autenticación 802.1x. En el estándar 802.11, la autenticación 802.1x era opcional.

En entornos sin una infraestructura RADIUS, WPA admite el uso de una clave compartida previamente. En los entornos con una infraestructura RADIUS (como es nuestro caso), se admiten el Protocolo de autenticación extensible (EAP) y RADIUS. Con 802.1x, volver a teclear las claves de cifrado de unidifusión es opcional.

Además, 802.11 y 802.1x no proporcionan ningún mecanismo para cambiar la clave de cifrado global utilizada para el tráfico de multidifusión y difusión. Con WPA es necesario volver a teclear las claves de cifrado de unidifusión y globales. Para la clave de cifrado de unidifusión, el protocolo de integridad de clave temporal (TKIP) cambia la clave para cada marco y el cambio se sincroniza entre el cliente inalámbrico y el punto de acceso inalámbrico (AP). Para la clave de cifrado global, WPA incluye una utilidad para que el punto de acceso inalámbrico anuncie la clave modificada a los clientes inalámbricos conectados.

Para el estándar 802.11, el protocolo WEP (cifrado de Privacidad equivalente con cable) es opcional. Para WPA, se requiere el cifrado con el protocolo TKIP. El protocolo TKIP sustituye a WEP con un algoritmo de cifrado nuevo, más seguro que el algoritmo de WEP que, sin embargo, utiliza las utilidades de cálculo de los dispositivos inalámbricos existentes para realizar las operaciones de cifrado. TKIP también proporciona:

- • La comprobación de la configuración de seguridad después de determinar las claves de cifrado.

- • El cambio sincronizado de la clave de cifrado de unidifusión para cada marco.

- • La determinación de una clave de inicio de cifrado de unidifusión exclusiva para cada autenticación de clave previamente compartida.

En los entornos habituales de WLANs 802.1x, los puntos de acceso delegan al servidor RADIUS el autenticar a los usuarios y soportar tipos concretos de autenticación EAP. El servidor maneja estas funciones y proporciona capacidad de autenticación y protección de datos conforme a los requerimientos del tipo de autenticación EAP en uso. Los siguientes pasos proporcionan una estructura básica de la forma en que avanza la conversación entre el cliente WLAN y el servidor RADIUS con el objetivo de establecer la conexión inalámbrica segura:

- 1. El cliente WLAN (llamado “Supplicant” en documentos del IEEE) intenta acceder a la red.

- 2. El punto de acceso (el “Autenticador”) responde a las peticiones y pide la identidad al cliente.

- 3. El cliente responde al punto de acceso con su identidad.

- 4. El punto de acceso le pasa la petición de acceso (“Access-Request”) al servidor RADIUS con los credenciales del usuario.

- 5. El servidor RADIUS responde con un desafío al punto de acceso. El desafío indicará el tipo de autenticación EAP requerido

- por el servidor (TTLS).

- 6. EL punto de acceso le pasa el desafío al cliente.

- 7. Si el cliente está de acuerdo con el tipo de EAP, entonces la negociación continuará; si no, el cliente descartará la :petición y sugerirá un método alternativo.

- 8. El punto de acceso le pasa la respuesta al servidor RADIUS.

- 9. Si los credenciales son correctos (lo cual se hace a través de la consulta correspondiente al servidor LDAP de la UPCT), el :servidor RADIUS acepta al usuario. Si no, se le niega el acceso, se le envía un “Access-Accept o Access-Reject”.

- 10. Si la autenticación tiene éxito el punto de acceso permite al cliente acceder a la red.

De manera esquematizada, el sistema se compone de los siguientes bloques: